Dans de nombreux ordinateurs et portables d'aujourd'hui, vous pouvez trouver une puce supplémentaire appelée TPM. Dans le système d'exploitation, il est défini dans la section Dispositifs de sécurité. Quel genre de bête est-ce et à quoi est-ce, en fait, nécessaire - parlons-en aujourd'hui.

Un module de plate-forme de confiance, ou TPM (module de plate-forme de confiance), est une micropuce distincte sur la carte mère d'un ordinateur qui effectue un ensemble spécifique de tâches liées à la cryptographie et à la sécurité informatique.

Par exemple, à l'aide d'un cryptoprocesseur TPM, vous pouvez crypter le disque dur de votre ordinateur. Bien sûr, le processeur central peut également le faire, mais il devra ensuite effectuer plus de tâches et la vitesse de cryptage et de décryptage sera beaucoup plus faible. Le chiffrement matériel dans le TPM se produit avec peu ou pas de perte de performances.

Le TPM peut également protéger les informations d'identification et vérifier les programmes en cours d'exécution sur le système. Empêche l'infection par les rootkits et les bootkits (types de programmes malveillants qui pénètrent dans l'ordinateur avant le démarrage du système d'exploitation ou masquent leur présence dans le système, et ne peuvent donc pas être reconnus par le système), en veillant à ce que la configuration de l'ordinateur ne soit pas modifiée sans connaissance.

De plus, chaque module cryptographique TPM possède un identifiant unique qui est écrit directement sur la puce et ne peut pas être modifié. Par conséquent, la puce cryptographique peut être utilisée pour l'authentification lors de l'accès au réseau ou à toute application.

Le TPM peut générer des clés de chiffrement fortes lorsque cela est requis par le système d'exploitation (OS).

Mais avant de pouvoir utiliser le TPM, vous devez le configurer. La configuration d'un module se résume à quelques étapes simples.

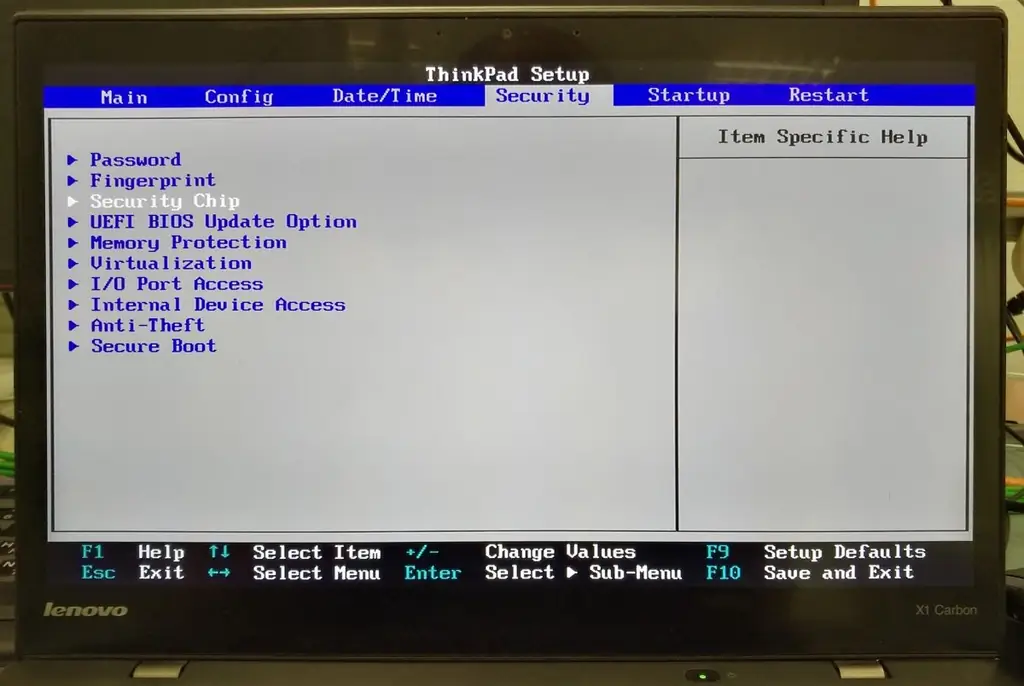

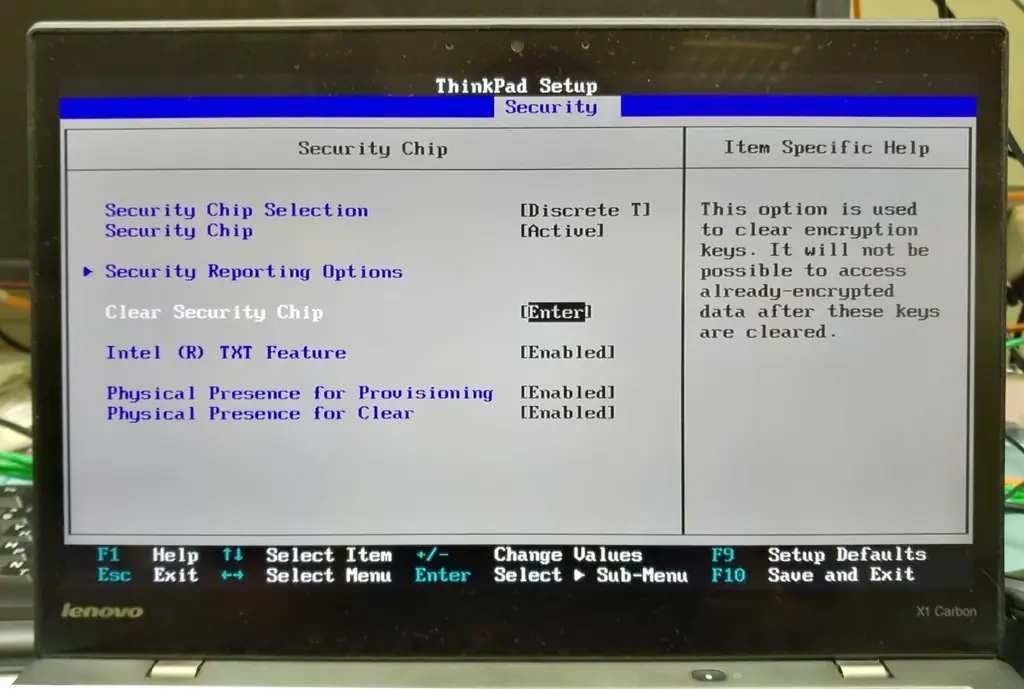

Tout d'abord, la puce doit être activée dans le BIOS de l'ordinateur. Pour cela, rendez-vous dans le BIOS et rendez-vous dans la section relative à la sécurité. Bien que le BIOS puisse varier considérablement d'un ordinateur à l'autre, la section contenant les paramètres de sécurité est généralement appelée « Sécurité ». Cette section devrait avoir une option appelée "Puce de sécurité".

Le module peut être dans trois états:

- Désactivée.

- Activé et non utilisé (Inactif).

- Activé et activé (Actif).

Dans le premier cas, il ne sera pas visible dans le système d'exploitation, dans le second, il sera visible, mais le système ne l'utilisera pas, et dans le troisième, la puce est visible et sera utilisée par le système. Définissez l'état sur "actif".

Là, dans les paramètres, vous pouvez effacer les anciennes clés générées par la puce. Cela peut s'avérer utile si, par exemple, vous souhaitez vendre votre ordinateur. Veuillez noter qu'en effaçant les clés, vous ne pourrez pas récupérer les données chiffrées avec ces clés (à moins, bien sûr, de chiffrer votre disque dur).

Enregistrez maintenant vos modifications et redémarrez votre ordinateur ("Enregistrer et quitter" ou touche F10).

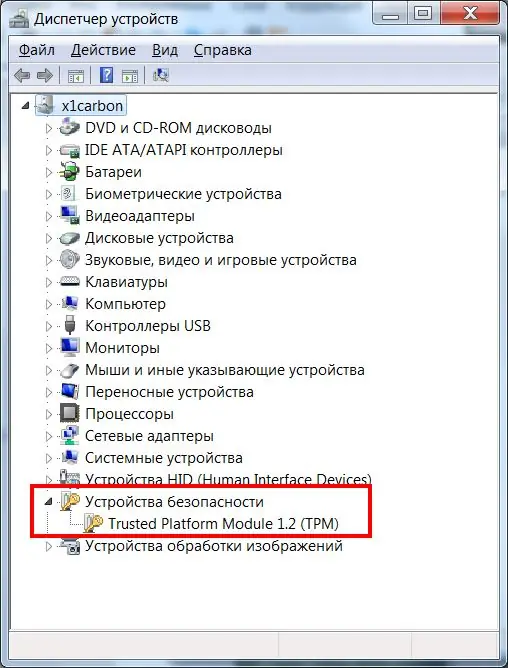

Une fois l'ordinateur démarré, ouvrez le Gestionnaire de périphériques et assurez-vous que le module de confiance apparaît dans la liste des périphériques.

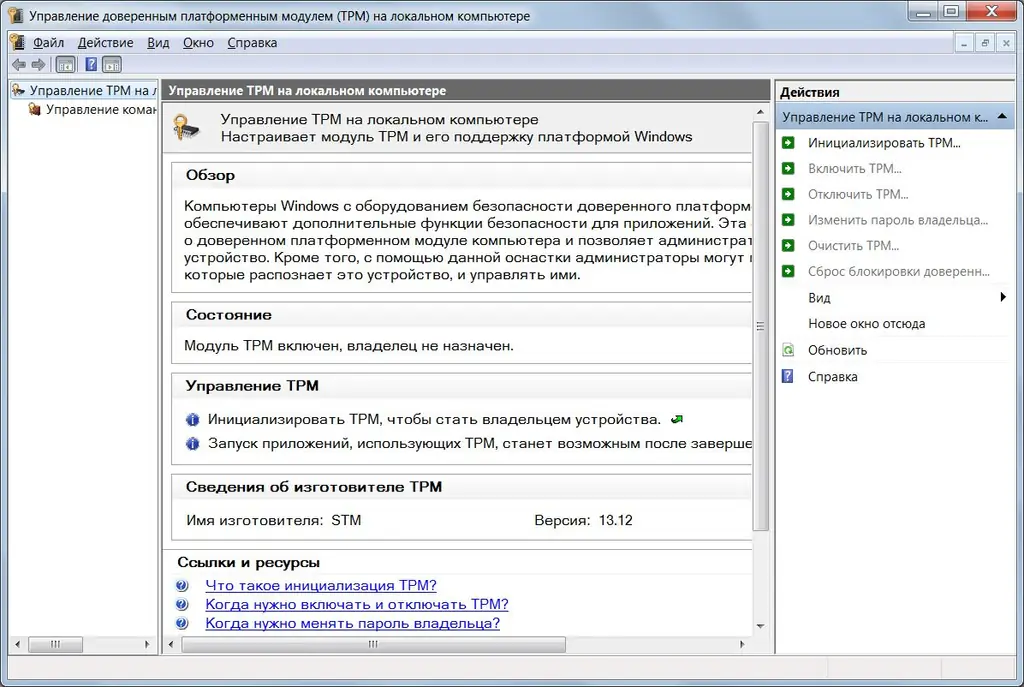

Il reste à initialiser la puce dans le système d'exploitation. Pour ce faire, ouvrez le composant logiciel enfichable TPM Management. Appuyez sur la touche Windows + R (la fenêtre Exécuter s'ouvrira) et entrez tpm.msc dans le champ de saisie. Cela lance le composant logiciel enfichable Gestion du module de plate-forme sécurisée (TPM) sur l'ordinateur local. Ici, en passant, vous pouvez lire des informations supplémentaires - qu'est-ce que le TPM, quand vous devez l'activer et le désactiver, changer le mot de passe, etc.

Sur le côté droit du snap se trouve le menu d'action. Cliquez sur "…". Si cette fonctionnalité n'est pas active, votre puce a déjà été initialisée.

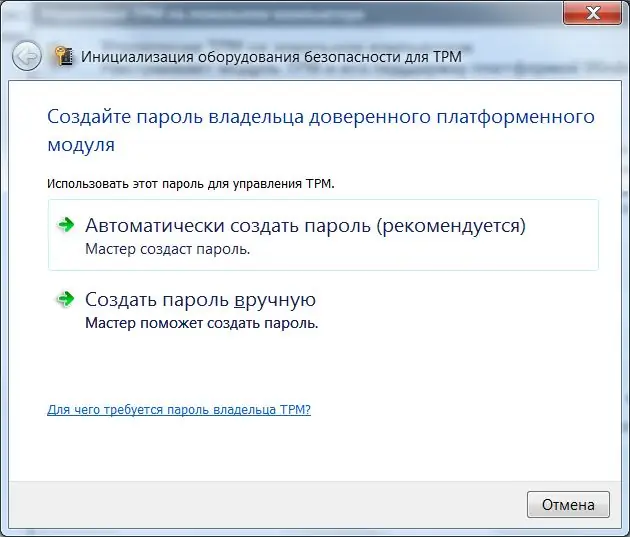

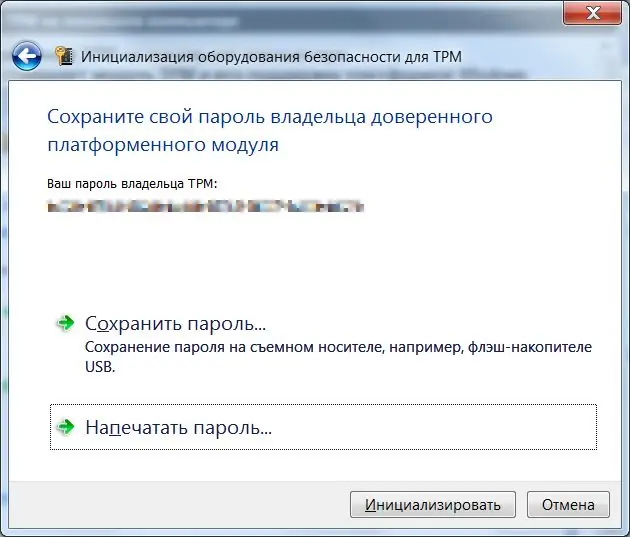

Lorsque l'assistant d'initialisation du TPM démarre, il vous invite à créer un mot de passe. Sélectionnez l'option "Automatique". Le programme d'initialisation du TPM générera un mot de passe. Enregistrez-le dans un fichier ou imprimez-le.

Cliquez maintenant sur le bouton "Initialiser" et attendez un peu. À la fin, le programme vous informera de la réussite de l'initialisation du module. Une fois l'initialisation terminée, toutes les autres actions avec le module - arrêt, nettoyage, récupération de données en cas d'échec - ne seront possibles qu'avec le mot de passe que vous venez de recevoir.

En fait, c'est là que s'arrêtent les capacités de gestion du TPM. Toutes les autres opérations qui nécessiteront les capacités de la puce se produiront automatiquement - transparentes pour le système d'exploitation et invisibles pour vous. Tout cela doit être implémenté dans un logiciel. Les systèmes d'exploitation plus récents, tels que Windows 8 et Windows 10, utilisent les fonctionnalités TPM plus largement que les systèmes d'exploitation plus anciens.